记一次黑产溯源

起因

一个黑产仿冒客户的app,进行贷款诈骗,然后给我的任务就是尽可能的收集证据。

信息收集

客户给了一个app下载链接。

https://dbfgef.app*****.com/

查了一下ip位置,发现是新浪云服务器。

然后查看了一下下载页面,是一个仿冒应用宝下载页面。

仔细分析了一下页面,并且爆破了一下目录。

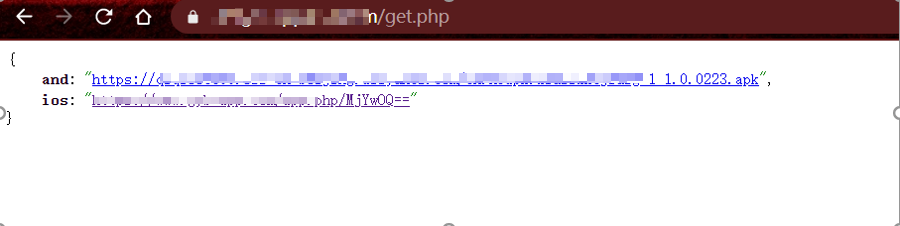

发现了 /get.php,发现了两个链接。

分别为andriod和ios应用。分别存储在其阿里云oss和一个应用分发平台。

应用分发脱离了平台,暂时放过。

分析一下app,下载app,进入app。

发现像是webview,抓了一个包,从web端访问,发现可以访问。之后就从web端开始测试了。

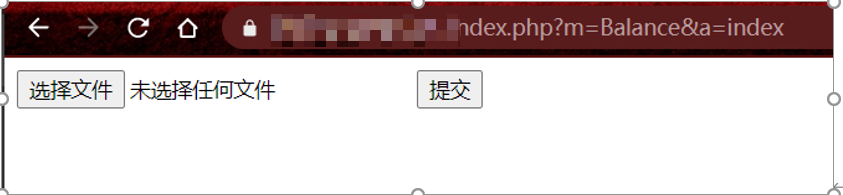

发现有头像上传,尝试文件上传。上传失败。查看url发现其上传的api是由另一台服务器处理的,于时访问此服务器直接发现了一个上传页面。

测试了一下,发现其上传后,还是传到阿里云oss,测试了一下,发现上传页面是使用thinkphp框架搭建,但是是5.0.24版本,无法利用。

继续查看web端,测试报错,发现其使用了thinkphp3.2.3框架开发。尝试访问日志成功。

在其中发现

cmd5解出密码账号密码 1:[空格] [空格] [空格] [空格] [空格] [空格]

但是尝试了日志中的路径,均无法访问后台。猜测应该是前后台分离。

之后尝试了子域名,域名解析ip,以及同一ip下的域名访问,都没有查到相关信息。

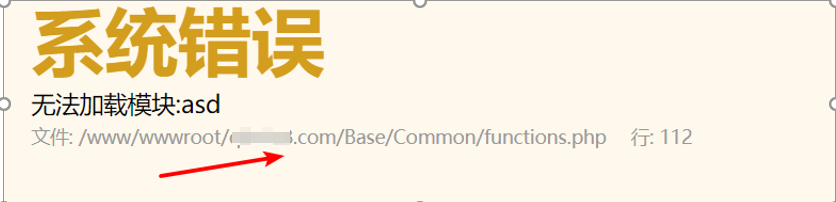

之后再次尝试网站报错

发现其报错目录的域名,和web访问的域名不同。

尝试访问此域名。

是一个ios下载页面,测试了一下,没有什么功能,就提供了一个页面和下载链接。

之后再次尝试此域名的子域名,相关域名,同ip的域名。多番验证,找到这个页面。

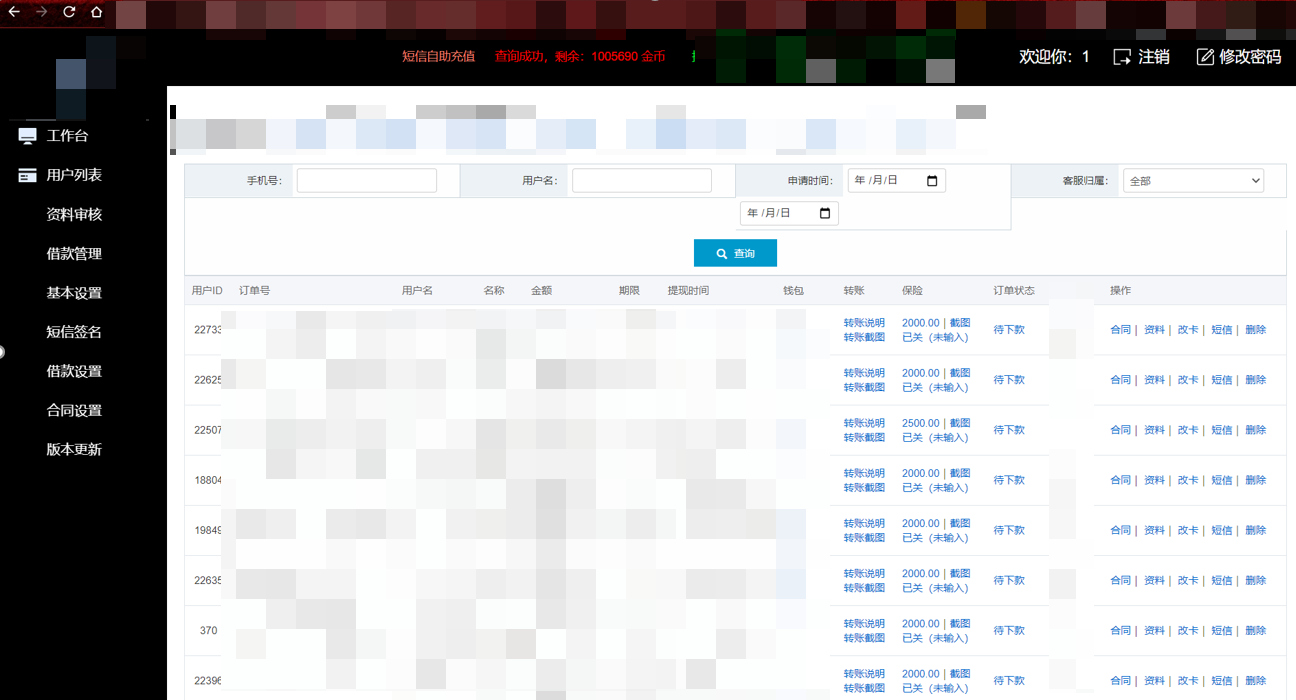

直觉告诉我这是他们的后台。尝试上面得到的账号密码登录。成功登录。

看了一下信息,发现有之前在app注册的账号,再次证明为目标后台。之后后台尝试拿shell,未成功。

至此信息收集结束,打包交给客户。

然后过了一段时间,发现除了前台和后台,其他的站还好好的。

总结

渗透测试的本质还是信息收集,收集的范围,和目标相关联的资产越多,测试下来能发现的漏洞就越多。还有就是违法的事情不能做,不然动了别人的利益,哪里都跑不掉。